السبت، 28 نوفمبر 2015

أنواع تقنيات التبديل الشبكي

1- تقنية تبديل الدوائر

يتم

تحديد مسار سير البيانات بين الحواسيب المتصلة على الشبكة في نقاط الاتصال بين

الحاسب المرسل والمستقبل , ويبقى المسار محجوزاً لنهاية الاتصال

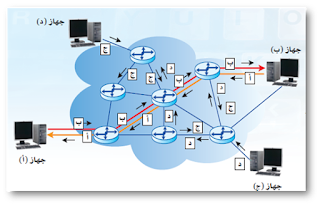

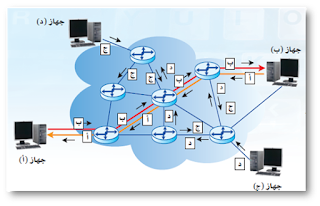

2- تقنية التبديل بالتوجيه

و التخزين للمظاريف

تتوزع البيانات على

نقاط الاتصال في الشبكة بعد إرسالها من الحاسب المرسل , وتلتقي في الحاسب المستقبل

بعد تجميعها

3- تقنية التبديل للدوائر

التخيلية

تجمع

في الإرسال والاستقبال بين تقنية تبديل الدوائر وتقنية تبديل المظاريف

انواع الشبكات اللاسلكية

أنواع الشبكات الاسلكية :

- الشبكات المحلية LAN

يعد هذا النوع من

أكثر الشبكات استخداماً لأنه غير مكلف من ناحية المعدات اللازمة له .

يمتاز هذا النوع بسرعته العالية بنقل البيانات بين الأجهزة حيث تصل سرعة نقل البيانات

بين 4 ميجا بايت الى 1000 ميقا بايت بالثانية .

التغطية الجغرافية لهذا النوع من الشبكات على الأقصى حوالي 2000 متر أي ان الاجهزةالمربوطة بالشبكة سلكياً يجب ان تكون مسافة البعد بينها أقل من 2000 متر .

يمتاز هذا النوع بسرعته العالية بنقل البيانات بين الأجهزة حيث تصل سرعة نقل البيانات

بين 4 ميجا بايت الى 1000 ميقا بايت بالثانية .

التغطية الجغرافية لهذا النوع من الشبكات على الأقصى حوالي 2000 متر أي ان الاجهزةالمربوطة بالشبكة سلكياً يجب ان تكون مسافة البعد بينها أقل من 2000 متر .

وبالنسبة لعدد

الأجهزة التي يمكن ان تربط بهذا النوع من الشبكات من حاسبين الى مئات الحواسيب

الشبكات الإقليمية MAN

يستخدم هذا النوع

لنقل البيانات ضمن مناطق جغرافية واسعة يمكن من خلال الشبكات الإقليمية

ربط

أجهزة بمسافات بعيدة نوعاً ما سواء كانت داخل نفس المدينة

او ربط أجهزة ضمن شبكة بمدينة مجاورة وتستطيع من خلالها ربط عدد كبير من الحواسيب .

او ربط أجهزة ضمن شبكة بمدينة مجاورة وتستطيع من خلالها ربط عدد كبير من الحواسيب .

الشبكات الواسعة WAN

يستخدم هذا النوع من

الشركات الكبرى والمنظمات التي تنتشر فروعها بدول العالم المختلفة .

حيث يمتاز هذا النوع

بالتغطية الجغرافية الهائلة التي تصل الى الآلف الكيلو مترات أي انهمن خلال

الشبكات الواسعة يمكن ربط المدن مع بعضها والدول مع بعضها أيضا .

سرعة نقل البيانات

بين الاجهزة بالشبكات الواسعة منخفضة نوعا ماً

وهي تقاس بالكيلو بايت عكس الشبكات المحلية التي تقاس بالميجا بايت .

وعدد الحواسيب التي يمكن رابطها من خلال الشبكات الواسعة كبير جداً تقدر بالآلف .

وهي تقاس بالكيلو بايت عكس الشبكات المحلية التي تقاس بالميجا بايت .

وعدد الحواسيب التي يمكن رابطها من خلال الشبكات الواسعة كبير جداً تقدر بالآلف .

الشبكات اللاسلكية :

* جودة الخدمة

يرمز لها بـ

(QoS) :-

جودة الخدمة في الشبكات اللاسلكية هي 802.11e وهي تبيّن أولويات المرور، فـتعطي

أولوية التأخير للبرامج الحساسة مثل الوسائط المتعددة والاتصالات الصوتية.

* طريقتين اساسيتين من طرق تشغيل الشبكات

اللاسلكية :

- طريقة البنية التحتية :

وهي تعتمد وجود "نقطة وصول (Access Point)" مركزية في الشبكة

اللاسلكية، فيكون كل مستخدمي الشبكة متصلين مباشرة مع نقطة الموصول المركزية ، أي

انه لا يوجد اتصال مباشر بين مستخدم ومستخدم آخر في نفس الشبكة، فنقطة الوصول هذه

تشبه جهاز الـ" هب" (Hub) المستخدم لربط أجهزة الشبكات السلكية ، لذلك تعتبر نقطة الوصول

هذه هي المسئول الوحيد عن امن البيانات، ومصداقية مرسلها (Authentication) ، وهل المستخدم له أحقية الإرسال أو

الاستقبال؟ ((Authorization،وأيضا مسئولة عن

التحكم بوصول هذه البيانات، والسماح بـتشفيرها.

رسم توضيحي 1 : صورة توضح

طريقة "البنية التحتية" (1)

- طريقة المخصص أو ما تسمى

بالـ "آدهوك" ( Ad-hoc):

والتي لا تعتمد على تمركز نقطة وصول ، إنما تعتمد على أن كل مستخدم يرتبط

مباشرة بالمستخدم الآخر، فـلا يوجد سيطرة مركزية فكل مستخدم بإمكانه الإرسال

والاستقبال مع المستخدم الآخر بحرية، هذه الطريقة سهلة و مرنة ، ولكن من عيوب هذه

الطريقة هي صعوبة برمجة وتطبيق الأمن اللازم ، لأنه لا يوجد إدارة مركزية ممكن أن

تعتني بأمن المستخدمين.

في الشبكات اللاسلكية يوجد ما يسمى بـ المرشد اللاسلكي وهو عبارة عن

حزمة بيانات صغيرة تنقل تقرير عن خصائص هذه الشبكة اللاسلكية، مع معلومات عن معدل

البيانات، و عن التشفير اي معلومات توضح أن هل هذه البيانات مشفرة ام لا ، وفيها

عنوان نقطة الوصل، والـ SSID ( سوف أتكلم عنه لاحقاً)، وغير ذلك من المعلومات.

يوجد ما يسمى بـ " خدمة تعيين الهوية" (Service Set Identification) ويرمز لها بـ(SSID) هي عبارة عن خدمة تعيّن

هوية الشبكة اللاسلكية، فعندما يريد المستخدم الدخول إلى شبكةٍ ما يجيب عليه

إدخال اسم الـ(SSID)

في نقطة

الوصول، فبدونه لا يستطيع المستخدم أن يختار وينضم إلى شبكة لاسلكية، فـمن

الطرق لحماية الشبكة أن يتم إخفاء الـ(SSID) من المرشد اللاسلكي.

الأمن اللاسلكي:-

انه من الصعب السيطرة أو تحديد أجهزة الكمبيوتر أو الأجهزة المستقبلة

لإشارات الشبكات اللاسلكية، فتبعاّ لذلك اُعتمد على برامج حماية مرحلة الربط (software

link-level protection)، فهي تطبق طريقة تشفير للحماية من الهجمات الخارجية على الشبكة

اللاسلكية.

فإن معايير 802.11 لا توفر امن إلا من خلال الـ WEP.

البروتوكولات المستخدمة

لحماية الشبكات اللاسلكية:-

بروتوكول " قائمة التحكم بالوصول":-

نقول أن طريقة "قائمة التحكم بالوصول" ( Access Control List) هي أسهل طريقة ممكنة لتوفير

الأمن بالشبكات اللاسلكية، وهي عبارة عن فلترة الأشخاص أو المستخدمين الغير

معروفين والأجهزة الغير معروفة أيضاً، فهو تتطلب توفير قائمة من الأشخاص المسموح

لهم بالدخول مع عناوينهم، وتكون هذه القائمة موجودة في نقطة الوصل فهي المسئولة عن

تنظيم وإدارة الشبكة، فأي جهاز أو عنوان يريد الاتصال بالشبكة والانضمام لها يجب

التأكد من انه ضمن العناوين المخولة بالدخول، فإذا لم يعثر على عنوانه ضمن هذه

العناوين فلن يسمح له بالدخول.

أود التنبيه أن هذه الطريقة وحدها لن تكون كافية بأن تحمي الشبكة اللاسلكية

من أي خطر ، على أية حال يجب أن يتوافر في الشبكات اللاسلكية أكثر من آلية

لحمايتها، لأن كون وجود آلية وحدة فقط يضمن وجود العديد من نقاط الضعف التي تسمح

باختراقها والهجوم عليها.

- بروتوكول

"خصوصية أكفاء الاتصال السلكي" ويرمز لها بـ(WEP):-

طريقة "خصوصية أكفاء الاتصال السلكي" هي الطريقة الوحيدة

المستخدمة في مرحلة الربط في الشبكات اللاسلكية، وغاية هذه الطريقة هي لتوفير

وحماية السرية والسلامة للشبكات اللاسلكية، ويستخدم هذا البروتوكول طريقة التشفير

لحماية البيانات، وممكن استخدام WEP كـمتحكم بالوصول ؛ لأنه بمجرد أن يكون بروتوكول WEP يعمل فإن نقطة الوصول سوف تستكشف وتقبل

الأجهزة الكمبيوتر التي تعرف أو تملك "المفتاح السري" (Secret key) المشترك، أما باقي الأجهزة

التي لا تملكه لا تستطيع الدخول إلى الشبكة، وهذا المفتاح السري ممكن أن

يكون عبارة عن كلمة مرور من المستخدم أو مجموعة من الأرقام والحروف كونها برنامج

صغير مختص بتوليد عبارات المرور (Passphrase).

ولكن لهذا البروتوكول عيوب، وهما (2):

1.

انه لا توجد طريقة محددة معتمدة لتحديث

مفتاح التشفير، ولا توجد أيضاً طريقة محددة لتوزيع هذا المفتاح .

2.

ان طريقة الـWEP تستخدم الـRC4 الذي صمم ليكون استعماله لمرة واحدة،

فهو غير مخصص لاستخدامه في رسائل كثيرة.

3.

انه يحتاج إلى تقريباً 10,000

حزمة لاكتشاف المفتاح.

4.

ان عند استخدامنا لـ WEP فإن اسم الـ SSID يصبح مرئيا تماماً.

بروتوكول الـWPA " الوصول المحمي للـواي فاي" :-

الوصول المحمي هو بوتوكول يعتمد على معايير 802.11i، فهو مكون من 3 مكونات رئيسيه: TKIP و 802.1x و MIC .

1.

الـ TKIP هو بروتوكول "سلامة المفتاح

المؤقت " وهو بديل عن البروتوكول المسمى بـWEP، ولكن الاختلاف هنا انه لكل مستخدم مفتاح

مختلف

.

2.

أماالـMIC هو برتوكول يسمى بـ" كود سلامة

الرساله"

(Message integrity code) وهذا البروتوكول يحمي سلامة البيانات المنقولة، وهو يستخدم

طريقة دالة التجزئة للمفاتيح (hashing function).

3.

أماالـ 802.1x فهو بروتوكول صُمم لحماية الشبكة من

نقطة الربط الخاصة بالمستخدم، مثل فتحة مدخل اللسلك في الموزع (hub) أو مثل نقطة الوصول في

الشبكات اللاسلكية.

ماهو الـ802.11i :-

مثل ما ذكرنا سابقا أن البروتوكول WPA هو جزء من الـ802.11i هذا يعني أن معايير 802.11i تملك كل خصائص ومميزا ت الـWPA وأكثر، ولكن الفرق الرئيسي بينهم هو أن

802.11i يستخدم تقنية أكثر حداثة

وتطور "معايير التشفير المتطورة" ويرمز لها بـAES اللي يستخدمه لتشفير حزم البيانات،

فـبروتوكول

WEP لا يمكن

أن يدعم معايير التشفير المتطورة.

ادوات مراجعة وتدقيق

الشبكات اللاسلكية:-

هنا سوف استعرض أسماء أدوات (tools) مفيدة لمراجعة وتدقيق الشبكات اللاسلكية:

1.

ادوات تفيد في مراجعة التحايل على

عناوين الـ

MAC :

- SMAC

- MAC Makeup

1.

أدوات تفيد في التحليل اللاسلكي (Wireless

Analyzers):

- Kismet Wireless

- Airtraf

- Netstumbler

1.

أدوات تفيد في تدقيق الهجمات على

الـبروتوكول

WEP:

- Dwepcrack

- Airsnort

- WEPAttack

- WEPCrack

الخلاصة:-

عند حديثنا عن الأمن المعلوماتي وحمايته، فإننا يجب أن نقول أن لا يمكن

توفير حماية كاملة بنسبة 100% ، ولكن نفعل ما يمكننا فعله لتوفير أقصى حد نستطيع

توفيره من الأمن، لهذا تناولت في هذا المقال عن تعريف بعدد من البروتوكولات التي

تساعد لتوفير الحماية في الشبكات اللاسلكية، وما هي الآليات اللي ساعدت بذلك، ومن

جانب آخر تكلمت عن أدوات تساعد بتدقيق ومراجعة وتحليل الشبكات اللاسلكية، لعل هذا

يساعد مصممي الشبكات اللاسلكية، ويقوي جانب الأمن المعلوماتي فيه.

امن المعلومات

مع تطور ووسائل تخزين المعلومات وتبادلها بطرق مختلفة

أو ما يسمى نقل البيانات عبر الشبكة من موقع لاخر أصبح النظر إلى أمن

تلك البيانات والمعلومات بشكل مهم للغاية. يمكن تعريف أمن المعلومات بأنه العلم الذي يعمل على توفير

الحماية للمعلومات من المخاطر التي تهددها أو الاعتداء عليها وذلك من خلال توفير

الأدوات والوسائل اللازم توفيرها لحماية المعلومات من المخاطر الداخلية أو الخارجية والإجراءات المتخذة لمنع وصول المعلومات إلى أيدي أشخاص غير مخولين عبر

الاتصالات ولضمان أصالة وصحة هذه الاتصالات ..

إن حماية المعلومات هو أمر قديم ولكن بدأ استخدامه بشكل فعلي منذ

بدايات التطور ويرتكز أمن المعلومات إلى:-

·

أنظمة حماية نظم التشغيل

·

أنظمة حماية البرامج والتطبيقات.

·

أنظمة حماية قواعد البيانات.

·

أنظمة حماية الولوج أو الدخول إلى الأنظمة.

المبادئ الأساسية

من أهم المفاهيم, ومنذ أكثر من عشرين عاما، وأمن المعلومات قد حددت

بالسرية Confidentiality والتكامل Integrity والتوافر Availability(المعروفة باسم الثالوث (سي آي ايه)(CIA),(أعضاء InfoSec

التقليديون الثالوث -السرية والتكامل والتوافر - ويشار إليها بالتبادل في الأدبيات

على أنها, سمات أمان، خصائص وأهداف أمنية, جوانب أساسية، معايير معلومات، خصائص

معلومات هامة, واللبنات الأساسية.) والمبادئ الأساسية لأمن المعلومات. العديد من

المتخصصين في مجال أمن المعلومات يؤمنون إيمانا راسخا بأن المساءلة ينبغي أن تضاف

كمبدأ أساسي لأمن المعلومات [1] [2].

في عام 2002، اقترح دون باركر نموذجا بديلا للثالوث التقليدي (CIA). يتكون نموذج باركر من ستة عناصر من أمن المعلومات. العناصر هي السرية، الحيازة، السلامة، الأصالة، التوفر والأداة. إن سداسي باركر هو موضع نقاش بين المتخصصين في مجال الأمن.

أبسط أنواع الحماية هي استخدام نظام التعريف بشخص المستخدم, وثوقية

الاستخدام, ومشروعيته. هذه الوسائل تهدف إلى ضمان استخدام النظام أو الشبكة من قبل

الشخص المخول بالاستخدام. وتضم هذه الطائفة:

·

كلمات السر بأنواعها.

·

المفاتيح المشفرة ويمكن ان تشمل ما يعرف

بالاقفال الإلكترونية التي تحدد مناطق النفاذ.

إن كل التقنيات التي وصل إليها العالم لا يمكن ان تعيش من دون

أمن المعلومات. فعلى سبيل المثال, نظام البنوك لو لم يكن هناك أمن المعلومات

لاستطاع أي شخص ان يدخل على النظام ويغير حسابه ويصبح مليونير من لا شيء.

السرية

السرية هو المصطلح المستخدم لمنع الكشف عن معلومات لأشخاص غير مصرح

لهم بالأطلاع عليها أو الكشف عنها. على سبيل المثال، استعمال بطاقة الائتمان في المعاملات التجارية على شبكة يتطلب إدخال رقم بطاقة الائتمان على أن تنتقل

من المشتري إلى التاجر ومن التاجر لإنجاز وتجهيز المعاملات على الشبكة. يحاول

النظام فرض السرية عن طريق تشفير رقم البطاقة أثناء الإرسال، وذلك بالحد من

الوصول إلى أماكن تخزين أو ظهور تسلسل رقم البطاقة (في قواعد البيانات، وسجل الملفات، النسخ الاحتياطي، والإيصالات

المطبوعة)، وذلك بتقييد الوصول إلى الأماكن التي يتم تخزين الرقم والبيانات بها.

اماإذا كان الطرف غير المصرح له قد حصل على رقم البطاقة بأي شكل من الأشكال فإن

ذلك يعد انتهاكا لمبدأ السرية في حفظ وتخزين البيانات.

خرق السرية يتخذ أشكالا عديدة. تجسس شخص ما على شاشة الحاسوب لسرقة

كلمات سر الدخول ،أو رؤية بيانات سرية بدون علم مالكها, يمكن أن يكون خرقا للسرية.

إذا كان الحاسوب المحمول يحتوي على معلومات حساسة عن موظفي الشركة, فإن سرقته أو

بيعه يمكن أن يسفر عن انتهاك لمبدأ السرية. إعطاء معلومات سرية عبر اتصال هاتفي هو

انتهاك لمبدأ السرية إذا كان طالب الاتصال غير مخول بأن يحصل على المعلومات.

السرية أمر ضروري (لكنها غير كافية) للحفاظ على خصوصية الناس الذين

تحتوي الأنظمة معلوماتهم الشخصية.

التكامل (السلامة)

في مجال أمن المعلومات، التكامل (السلامة) يعني الحفاظ على

البيانات من التغيير أوالتعديل من الأشخاص غير المخولين بالوصول اليها. عندما يقوم

شخص, بقصد أو بغير قصد, بحذف أو انتهاك سلامة ملفات البيانات الهامة أو الإضرار

بها, وهو غير مخول بذلك, يعد هذا انتهاكا لسلامة البيانات. وعندما يصيب فيروس

حاسوبا, ويقوم بتعديل بياناته أو يتلفها يعد هذا انتهاكا لسلامة البيانات، وكذلك

عندما يكون الموظف (غير المخول) قادرا على تعديل راتبه في قاعدة البيانات

والمرتبات، وعندما يقوم مستخدم (غير مصرح له) بتخريب موقع على شبكة الإنترنت، وهلم

جرا. و تعني سلامة البيانات كذلك، أن تكون التغيرات في البيانات مطردة، فعندما

يقوم عميل البنك بسحب أو إيداع، ينبغي أن ينعكس ذلك على رصيده في البنك.

إن الإخلال بسلامة البيانات ليس بالضرورة نتيجة عمل تخريبي، فمثلاً, الانقطاع في النظام قد ينشئ عنه تغيرات غير مقصودةأو لا تحفظ تغيرات قد تمت فعلاً.[3].

إن الإخلال بسلامة البيانات ليس بالضرورة نتيجة عمل تخريبي، فمثلاً, الانقطاع في النظام قد ينشئ عنه تغيرات غير مقصودةأو لا تحفظ تغيرات قد تمت فعلاً.[3].

توفر البيانات

يهدف أي نظام للمعلومات لخدمة غرضه، أن تكون المعلومات متوفرة عند

الحاجة إليها. وهذا يعني أن تعمل عناصر النظام الآتية بشكل صحيح و مستمر:

·

الأنظمة الحاسوبية المستخدمة لتخزين ومعالجة

المعلومات.

·

الضوابط الأمنية المستخدمة لحمايتة النظام.

·

قنوات الاتصال المستخدمة للوصول.

·

نظم عالية السرية تهدف إلى استمرارية الحماية في

جميع الأوقات.

·

منع انقطاع الخدمة بسبب انقطاع التيار

الكهربائي، أو تعطل الأجهزة، اونظام الترقيات والتحديث.

إدارة المخاطر

والمعالجة الشاملة لموضوع إدارة المخاطر هو خارج عن نطاق هذا

المقال. ومع ذلك، سوف تقدم تعريفا مفيدا لإدارة المخاطر تكون كذلك بعض المصطلحات

الأساسية ويشيع استخدامه في عملية إدارة المخاطر.

ينص التعريف التالي لإدارة المخاطر : "إدارة المخاطر هي

عملية التعرف على نقاط الضعف والتهديدات الموجهة إلى موارد المعلومات التي

تستخدمها المنظمة أو الشبكة المعلوماتية في تحقيق الأهداف التجارية أو الاخرى،

والحد والتقليل من نقاط الضعف إن وجدت، لتأخذ في الحد من المخاطر إلى مستوى مقبول،

على أساس قيمة موارد المعلومات إلى المنظمة. "

هناك أمران في هذا التعريف قد يحتاجان إلى بعض التوضيح. أولا،

عملية إدارة المخاطر هي تكرار العمليات الجارية ويجب أن يتكرر إلى ما لا نهاية لان

بيئة العمل المتغيرة باستمرار، والتهديدات الجديدة والضعف تظهر كل يوم. والثانية

اختيار التدابير المضادة (الرقابة) المستخدمة لإدارة المخاطر يجب أن توازن بين

الإنتاجية، والتكلفة، وفعالية التدابير المضادة، وقيمة و حماية البيانات.

الخطر هو احتمال أن شيئا ما سيئا سيحدث يسبب الأذى لأحد المعلوماتية (أو الخسارة في الأصول). الضعف هو الضعف الذي يمكن أن يستخدم لتعريضها

للخطر أو التسبب في ضرر لأحد الأصول المعلوماتية. التهديد أي شيء فعل (من صنع

الإنسان او فعل من أفعال الطبيعة) لديه القدرة على التسبب في ضرر.

احتمال أن يشكل تهديدا سوف تستخدم من التعرض للضرر يتسبب في خطر.

عندما لا يشكل تهديدا استخدام الضعف لإلحاق الاذى، لما له من أثر. في سياق أمن

المعلومات، وأثر هو خسارة لتوافر والنزاهة والسرية، وربما غيرها من الخسائر (الدخل

المفقود، والخسائر في الأرواح وخسائر في الممتلكات العقارية). وتجدر الإشارة إلى

أنه ليس من الممكن تحديد جميع المخاطر، ولا هو ممكن القضاء على جميع المخاطر.

المخاطر المتبقية تسمى المخاطر المتبقيه.

إدارة المخاطر

تتألف عملية إدارة المخاطر من:

- .تحديد وتقدير قيمتها. تشمل ما يلي: الأفراد والمباني والأجهزة والبرامج

والبيانات (الإلكترونية والمطبوعة وغيرها)، واللوازم.

- .إجراء

تقييم التهديد. وتشمل: أفعال الطبيعة، أعمال الحرب والحوادث والأفعال الضارة

القادمة من داخل أو خارج المنظمة.

- .إجراء

تقييم الضعف، ولكل الضعف، وحساب احتمال أن يكون للاستغلال. تقييم السياسات

والإجراءات والمعايير، والتدريب، الأمن

المادي،

مراقبة الجودة والأمن التقني.

- .في

حسبانها تأثير كل ذلك من شأنه أن يكون خطرا على كل. استخدام

التحليل النوعي أو التحليل الكمي.

- .تحديد

واختيار وتطبيق الضوابط المناسبة. تقدم ردا متناسبا. النظر في الإنتاجية،

وفعالية التكاليف، وقيمة الموجودات.

- .تقييم

فعالية تدابير المكافحة. ضمان توفير الضوابط اللازمة لحماية فعالة من حيث

التكلفة دون فقدان ملحوظ في الإنتاجية.

عند أي خطر معين، يمكن أن تختار الإدارة التنفيذية قبول المخاطرة

استنادا إلى انخفاض القيمة النسبية للموجودات، وتواتر حدوث منخفضة نسبيا، وأثر

انخفاض نسبي على الأعمال التجارية. أو، قد تختار القيادة التخفيف من المخاطر من

خلال تحديد وتنفيذ تدابير الرقابة المناسبة للحد من المخاطر. في بعض الحالات، يمكن

أن يكون خطر نقل إلى آخر أعمال التأمين عن طريق شراء أو التسنيد إلى آخر الأعمال.

قد واقع بعض المخاطر يمكن الجدال فيها. في مثل هذه الحالات قد تختار القيادة إنكار

المخاطر. هذا هو في حد ذاته يشكل خطرا محتملا

اعتماد وتدقيق أمن

المعلومات

أصبحت النظم المعلوماتية وقواعد البيانات وشبكات الاتصال عصب

العالم المعرفي والصناعي والمالي والصحي وغيرها من القطاعات. حيث أصبح من المهم

الحفاظ على أمن المعلومات بعناصره الرئيسية الثلاث: السرية والصوابية

والاستمرارية. وعلى المستوى العالمي يبرز نظام

الأيزو للاعتماد والتقييم والتقييس 27001 لضمان أمن المعلومات. كما يوجد نظام

HIPAA في الولايات المتحدة

الأمريكية لضمان أمن المعلومات الصحية ونظام COBIT من ISACA

لأمن المعلومات.

الضوابط

عندما تختار الإدارة للتخفيف من المخاطر، فإنها تفعل ذلك من خلال

تنفيذ واحد أو أكثر من ثلاثة أنواع مختلفة من الضوابط.

الإدارية

الرقابة الإدارية (وتسمى أيضا الضوابط الإجرائية) تتألف من

الموافقة الخطية والسياسات والإجراءات والمعايير والمبادئ التوجيهية. الرقابة

الإدارية تشكل إطارا لإدارة الأعمال التجارية وإدارة الأفراد. إنها إطلاع الناس

على كيفية عمل ما وهو كيفية تشغيل العمليات اليومية وكيف يجب أن تجرى. القوانين

واللوائح التي أنشأتها الهيئات الحكومية هي أيضا نوع من الرقابة الإدارية لأنها

أبلغ الأعمال. بعض قطاعات الصناعة والسياسات والإجراءات والمعايير والمبادئ

التوجيهية التي يجب اتباعها—الدفع صناعة بطاقات) معيار أمن البيانات المطلوبة من

قبل تأشيرة الدخول وماستر كارد هو مثال على ذلك. ومن الأمثلة الأخرى على ضوابط

إدارية وتشمل الشركات السياسة الأمنية، سياسة كلمة السر، سياسات التوظيف،

والسياسات التأديبية.

الرقابة الإدارية تشكل أساسا للاختيار وتنفيذ الضوابط المنطقية

والفيزيائية. الضوابط المنطقية والفيزيائية هي مظاهر الرقابة الإدارية. الضوابط

الإدارية لها أهمية قصوى.

منطقي

الضوابط المنطقية (وتسمى أيضا الضوابط التقنية) استخدام البرمجيات

والبيانات لرصد ومراقبة الوصول إلى نظم المعلومات والحوسبة. على سبيل المثال :كلمات

السر، والجدران النارية، وكشف

التسلل، قوائم التحكم بالولوج، وتشفير البيانات والضوابط المنطقية.

رقابة هامة من المنطقي أن يتم التغاضي عن كثير من الأحيان هو مبدأ الامتيازات الأقل. مبدأ الامتيازات الأقل يتطلب أن الفرد

أو برنامج أو عملية النظام لا يتم منح أي امتيازات وصول أكثر من ضرورية لأداء

المهمة. وثمة مثال صارخ على عدم التقيد بمبدأ الأقل امتياز هو الدخول إلى ويندوز المستخدم المسؤول لقراءة البريد الإلكتروني وتصفح الإنترنت. انتهاكات من هذا المبدأ يمكن أن يحدث أيضا عند

الفرد بجمع امتيازات الوصول إضافية بمرور الوقت. هذا يحدث عندما العمال تغيير

واجبات العمل، أو أنهم ترقيته إلى منصب جديد، أو أنهم نقل إلى قسم آخر. امتيازات

الوصول التي تتطلبها مهامهم الجديدة كثيرا ما أضيف على امتيازاتها وصول القائمة

بالفعل والتي قد لا تكون ضرورية أو مناسبة.

المادية

الضوابط المادية رصد ومراقبة البيئة في مكان العمل ومرافق الحوسبة.

كما رصد ومراقبة الدخول والخروج من هذه المرافق. على سبيل المثال الأبواب

والأقفال، والتدفئة وتكييف الهواء والدخان وأجهزة إنذار الحريق ونظم إخماد الحريق،

والكاميرات، ووضع المتاريس، والمبارزة، وحراس الأمن، وتأمين الكابلات، وما إلى ذلك

فصل الشبكة، ومكان العمل في مجالات وظيفية هي أيضا الضوابط المادية.

رقابة هامة المادية التي كثيرا ما يتم تجاهلها في الفصل بين

الواجبات. الفصل بين الواجبات ويضمن أن الفرد لا يستطيع إكمال المهمة الحاسمة

بنفسه. على سبيل المثال : الموظف الذي يقدم طلبا لسداد لا ينبغي أيضا أن يكون

قادرا على أن يأذن بدفع أو طباعة الشيك. مبرمج تطبيقات لا ينبغي أن يكون أيضا

مسؤول الملقم أو مدير قاعدة البيانات—هذه الأدوار والمسؤوليات يجب أن تكون مفصولة

عن بعضها البعض

شهادات لخبراء أمن

المعلومات

تعد CISA

مدقق نظم المعلومات المعتمد أحد أبرز الشهادات في إدارة وتدقييق النظم

المعلوماتية. كما تعتبر شهادة CISSP

خبير أمن معلومات معتمد شهادة مهمة في أمن المعلومات. كما توجد شهادات متخصصة في

أغلب الشركات الكبيرة لتخصص أمن المعلومات مثل ميكرسوفت وسن وسيسكو وغيرها من الشركات.

مهددات امن المعلومات

1- الفيروسات :

الفيروس هو برنامج صغير مكتوب بأحد للغات الحاسب ويقوم بإحداث

أضرار في الحاسب والمعلومات الموجودة على الحاسب بمعني انه يتركز علي ثلاث خواص

وهي التخفي، التضاعف، وإلحاق الأذى. مصادر الفيروس يكمن مصادر الفيروس من خلال

الرسائل الإلكترونية المجهولة، صفحات الإنترنت المشبوهة، نسخ البرامج المقلدة،

استخدام برامج غير موثقة، كذالك تبادل وسائل التخزين دون عمل فحص مسبق مثل الأقراص

والذاكرة المتنقلة وارسال الملفات داخل الشبكة المحلية. للفيروس ثلاث خواص مؤثرة

وهي: التضاعف: تتم عملية تضاعف الفيروس عند التحاق الفيروس بأحد الملفات وهنا تتم

عملية زيادة عدد العمليات التي تتم إلى ملاين العمليات مما يسبب البطء في العمل أو

توقف الحاسب عن العمل. التخفي: لابد للفيروس من التخفي حتى لا ينكشف ويصبح غير

فعال، ولكي يتخفي فأنة يقوم بعدة أساليب منها علي سبيل المثال، صغر حجم الفيروس

لكي سيناله الاختباء بنجاح في الذاكرة أو ملف آخر. إلحاق الأذى: قد يتراوح الأذى

الذي يسببه الفيروس بالاكتفاء بإصدار صوت موسيقي أو مسح جميع المعلومات المخزنة

لديك، ومن الأمثلة الاخري في إلحاق الأذى: إلغاء بعض ملفات النظام، إغلاق الحاسب

من تلقاء نفسه عند الدخول على الإنترنت مثلا أو إلغاء البرنامج المكتوب على BIOS

2-هجوم تعطيل الخدمة :

وهذا النوع من الخدمة يقوم فيه القرصان أو المعتدي بإجراء أعمال

خاصة تؤدي إلى تعطيل الأجهزة التي تقدم الخدمة Server في الشبكات.

3-مهاجمه المعلومات المرسله:

وهو اعتراض المعلومات عند ارسالها من جهة إلى أخرى، ويحدث هذا

التعامل غالباً أثناء تبادل الرسائل خلال الشبكات: 1. الإنترنت 2. الشبكات التي

تستخدم شبكة الهاتف العامة

4- هجوم السيطرة الكاملة:

في هذا النوع يقوم القرصان بالسيطرة الكاملة على جهاز الضحية

والتحكم في جميع ملفاتهكما لو كانت في جهازه هو ويمكن للقرصان مراقبة الضحية بصورة

كاملة.

يتم الهجوم بعد أن يضع القرصان ملف صغير على جهاز الضحية (عن طريق

البريد الإلكتروني أو أي وسيلة أخرى) أو عن طريق استغلال نقاط الضعف في أظمة

التشغيل

5- هجوم التضليل:

وفيه يقوم القرصان بانتحال شخصية موقع عام. كما يمكن للقرصان أن

ينتحل شخصية مستخدم موثوق به للحصول على معلومات غير مصرحة له

6- الوصول المباشر لكوابل التوصيل:

يقوم المهاجم بالوصول المباشر لأسلاك التوصيل والتجسس على

المعلومات المارة. ولكنه هجوم صعب ويتطلب عتاد خاص

طرق وأدوات لحمايه امن

المعلومات

- التأمين المادي للأجهزة والمعدات.

- تركيب مضاد فيروسات قوي وتحديثه بشكل دوري.

- تركيب أنظمة كشف الاختراق وتحديثها.

- تركيب أنظمة مراقبة الشبكة للتنبيه عن نقاط الضعف التأمينية.

- عمل سياسة للنسخ الاحتياطي.

- استخدام أنظمة قوية لتشفير المعلومات المرسلة.

- دعم أجهزة عدم انقطاع التيار.

- نشر التعليم والوعي الأمني.

الاشتراك في:

الرسائل (Atom)